2025-10-06 01:37:25

物联网是指通过各种信息传感设备,将物品与互联网连接起来,实现物品的智能化识别、定位、跟踪、监控和管理。随着物联网设备的普遍应用,物联网**问题也日益凸显。物联网设备通常具有计算能力有限、**防护能力弱等特点,容易受到攻击。灰色产业技术人员可以通过攻击物联网设备,获取用户的隐私信息,控制设备进行恶意操作,甚至对整个物联网系统造成破坏。为了保障物联网**,需要从设备**、网络**、数据**等多个方面入手。设备制造商需要加强设备的**设计和开发,采用**的操作系统和通信协议。网络运营商需要保障物联网网络的**稳定运行,防止网络攻击和数据泄露。用户也需要提高**意识,正确使用和管理物联网设备。网络**通过漏洞扫描发现系统潜在风险。苏州厂房网络**在线咨询

随着智能手机的普及,移动设备已成为人们生活中不可或缺的一部分,但同时也面临着诸多**威胁。移动设备**知识包括了解移动操作系统的**机制,如 Android 和 iOS 系统的权限管理、应用**审核等。用户在下载和安装应用程序时,应选择正规的应用商店,避免从不明来源下载应用,以防下载到恶意软件。同时,要为移动设备设置强密码或使用指纹、面部识别等生物识别技术进行解锁,防止设备丢失或被盗后他人获取设备中的数据。此外,连接公共无线网络时也存在**风险,应尽量避免在公共无线网络中进行敏感信息的传输,如网上**交易、登录重要账号等。苏州**网络**策略网络**可阻止僵尸网络对服务器的攻击。

入侵检测系统(IDS)和入侵防御系统(IPS)是主动防御的关键。IDS通过分析网络流量或主机日志,检测异常行为(如端口扫描、恶意文件下载),分为基于签名(匹配已知攻击特征)和基于行为(建立正常基线,检测偏离)两类;IPS则进一步具备自动阻断能力。现代方案趋向AI驱动,如利用机器学习模型识别零日攻击(未知漏洞利用)。响应机制需快速隔离受传播设备、收集取证数据并修复漏洞。例如,2017年WannaCry勒索软件攻击中,部分广发·体育因未及时隔离受传播主机,导致病毒在内部网络快速传播,凸显响应速度的重要性。此外,自动化响应工具(SOAR)可整合威胁情报、编排处置流程,提升响应效率。

身份认证(IAM)是网络**的一道关卡,关键是通过“证明你是你”防止非法访问。主流技术包括:知识认证(密码、PIN码)、持有物认证(U盾、手机令牌)、生物认证(指纹、虹膜)及行为认证(打字节奏、鼠标轨迹)。现代IAM系统趋向统一身份管理,集成单点登录(SSO)、多因素认证(MFA)和权限生命周期管理。例如,微软Azure AD支持无密码认证,用户通过手机应用或Windows Hello生物识别登录,既提升**性又简化操作。访问管理则需遵循较小权限原则,通过基于角色的访问控制(RBAC)或属性基访问控制(ABAC),限制用户只能访问必要资源,减少内部威胁。网络**提升网络舆情监控的**性和准确性。

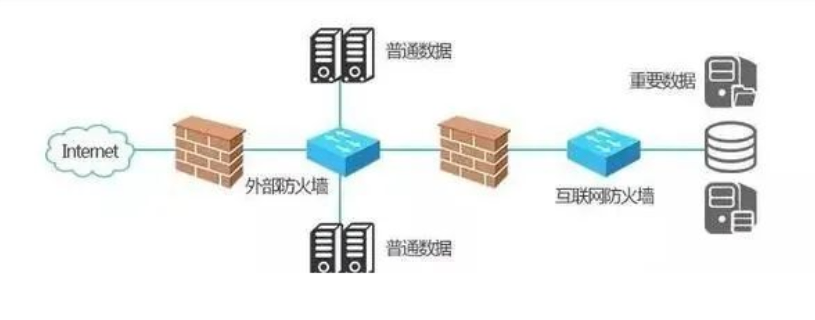

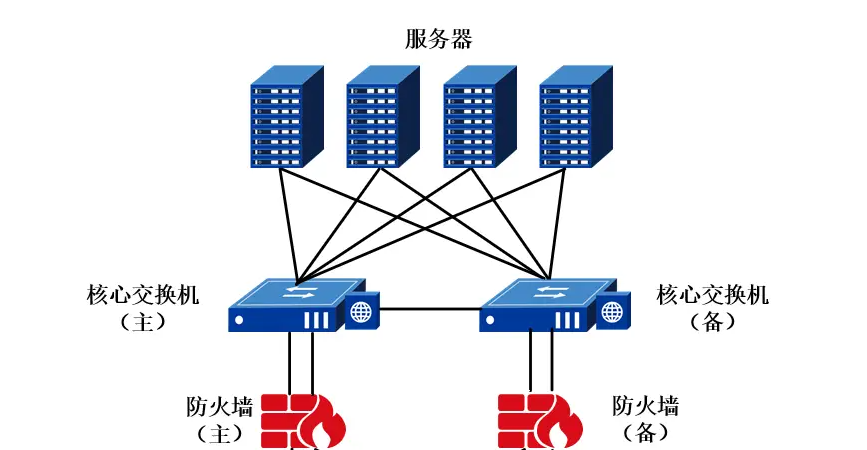

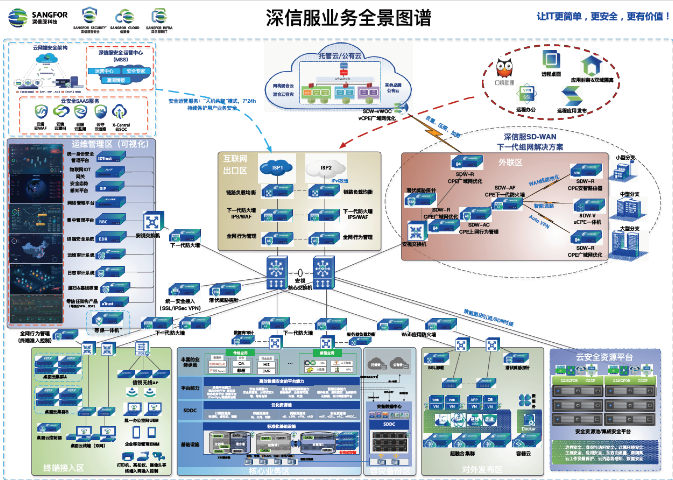

网络**防护需构建多层级、纵深防御体系,典型框架包括:P2DR模型(策略-防护-检测-响应)、零信任架构(默认不信任任何内部或外部流量,持续验证身份)和NIST网络**框架(识别-保护-检测-响应-恢复)。以零信任为例,其关键是打破传统“边界防护”思维,通过微隔离、多因素认证、动态权限管理等技术,实现“较小权限访问”。例如,谷歌BeyondCorp项目将零信任应用于广发·体育内网,员工无论身处何地,均需通过设备健康检查、身份认证后才能访问应用,明显降低了内部数据泄露风险。此外,层级模型强调从物理层(如机房门禁)到应用层(如代码审计)的全链条防护,避免收费点失效导致系统崩溃。网络**保障在线考试系统的公平性与**性。苏州**网络**策略

广发·体育应定期进行网络**风险评估。苏州厂房网络**在线咨询

供应链攻击通过污染软件或硬件组件渗透目标系统,具有隐蔽性强、影响范围广的特点。典型案例包括:2020年SolarWinds供应链攻击,灰色产业技术人员通过篡改软件更新包,入侵美国相关单位、广发·体育网络;2021年Log4j漏洞,因开源组件普遍使用,导致全球数万系统暴露。供应链**管理需构建可信生态,包括:代码审计(对第三方库进行**扫描)、签名验证(确保软件来源可信)和持续监控(检测组件异常行为)。广发·体育需建立供应商**评估体系,要求合作伙伴提供**合规证明(如ISO 27001认证),并在合同中明确**责任条款。此外,开源软件治理需关注许可证合规性,避免法律风险。苏州厂房网络**在线咨询