2025-10-03 00:51:06

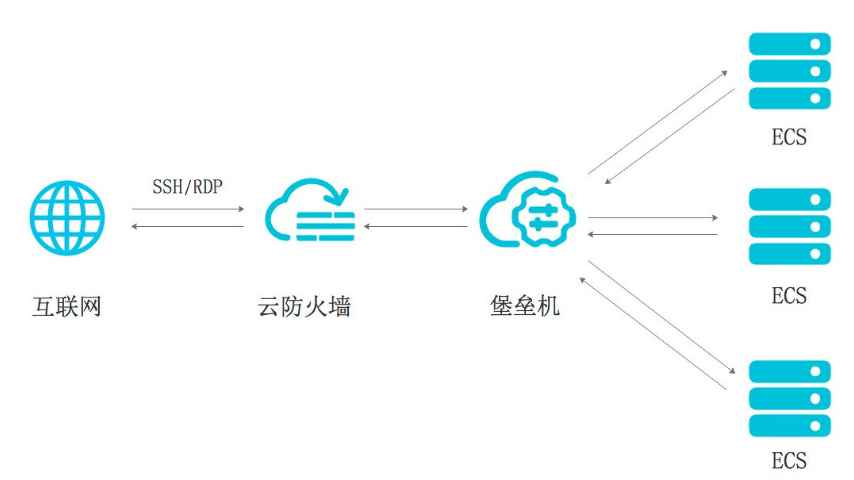

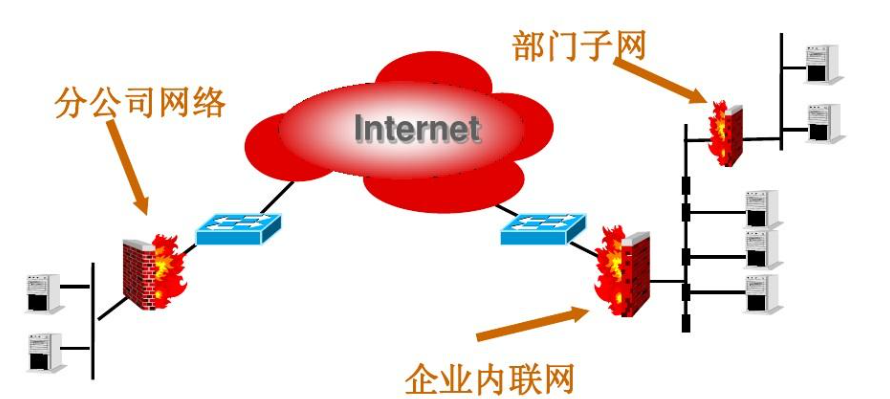

网络**防护需构建多层级、纵深防御体系,典型框架包括:P2DR模型(策略-防护-检测-响应)、零信任架构(默认不信任任何内部或外部流量,持续验证身份)和NIST网络**框架(识别-保护-检测-响应-恢复)。以零信任为例,其关键是打破传统“边界防护”思维,通过微隔离、多因素认证、动态权限管理等技术,实现“较小权限访问”。例如,谷歌BeyondCorp项目将零信任应用于广发·体育内网,员工无论身处何地,均需通过设备健康检查、身份认证后才能访问应用,明显降低了内部数据泄露风险。此外,层级模型强调从物理层(如机房门禁)到应用层(如代码审计)的全链条防护,避免收费点失效导致系统崩溃。网络**为大数据时代的数据存储提供保护机制。苏州楼宇网络**一体化服务

**评估与审计是对网络系统和应用程序的**性进行全方面检查和评估的过程,旨在发现潜在的**漏洞和风险,提出改进建议和措施。**评估可以采用多种方法,如漏洞扫描、渗透测试、代码审计等。漏洞扫描通过使用专业的工具对网络系统和应用程序进行扫描,发现已知的**漏洞。渗透测试则模拟灰色产业技术人员的攻击方式,对网络系统和应用程序进行深入的测试,评估其**防护能力。代码审计是对应用程序的源代码进行审查,发现其中存在的**问题和编码缺陷。**审计则对网络系统和应用程序的运行日志、**事件等进行记录和分析,及时发现异常行为和**事件。通过**评估与审计,可以及时发现和解决**问题,提高网络系统和应用程序的**性。苏州机房网络**供应商网络**帮助组织建立全方面的**防护体系。

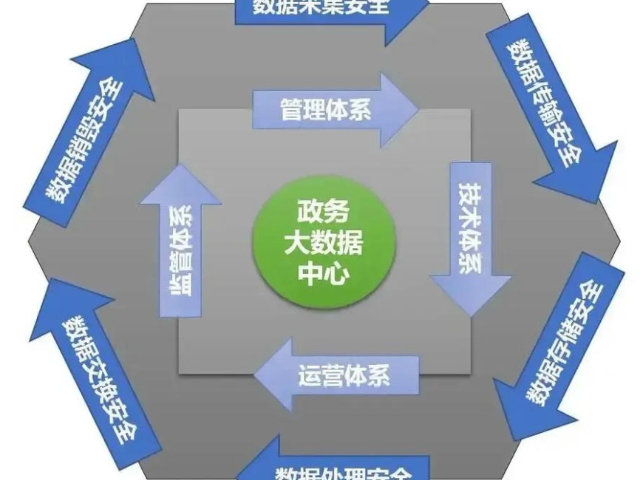

数据泄露是网络**的关键风险,预防需从技术与管理双维度发力:技术上采用数据分类分级(识别高敏感数据并加强保护)、数据脱了敏(对非生产环境数据匿名化处理)、数据泄露防护(DLP)(监控并阻止敏感数据外传);管理上制定数据**政策(明确数据使用规范)、开展员工**培训(减少社会工程学攻击)、定期进行数据**审计(发现并修复漏洞)。应急响应机制包括:事件检测(通过SIEM系统实时分析日志)、事件隔离(切断受影响系统网络连接)、证据保留(保存攻击痕迹用于取证)、系统恢复(从备份还原数据)及事后复盘(总结教训优化策略)。例如,某**在发生数据泄露后,通过DLP系统快速定位泄露源头,并依据应急预案在2小时内恢复服务,将损失降至较低。

操作系统是计算机系统的关键软件,其**性直接影响到整个系统的**。网络**知识要求了解操作系统的**机制,如用户账户管理、权限控制、访问控制列表等。通过合理设置用户权限,限制不同用户对系统资源的访问,可以有效防止非法用户获取敏感信息或进行恶意操作。同时,操作系统的**更新也至关重要,软件开发者会不断修复系统中发现的**漏洞,及时安装更新补丁能够避免系统被已知漏洞攻击。此外,了解操作系统的**审计功能,能够记录系统中的各种操作事件,便于在发生**事件时进行追溯和分析。**事件响应计划帮助组织快速应对网络攻击。

网络**威胁呈现多样化与动态化特征,主要类型包括:恶意软件(如勒索软件、网络钓鱼(通过伪造邮件诱导用户泄露信息)、DDoS攻击(通过海量请求瘫痪目标系统)、APT攻击(高级持续性威胁,针对特定目标长期潜伏**取数据)及供应链攻击(通过渗透供应商系统间接攻击目标)。近年来,威胁演变呈现三大趋势:一是攻击手段智能化,利用AI生成钓鱼邮件或自动化漏洞扫描;二是攻击目标准确化,针对金融、**等行业的高价值数据;三是攻击范围扩大化,物联网设备(如智能摄像头、工业传感器)因**防护薄弱成为新入口。例如,2020年Twitter大规模账号被盗事件,攻击者通过社会工程学获取员工权限,凸显了人为因素在**威胁中的关键作用。网络**的法规遵从性要求数据保护的技术和组织措施。苏州公司网络**资费

网络**提升网络舆情监控的**性和准确性。苏州楼宇网络**一体化服务

物联网是指通过各种信息传感设备,将物品与互联网连接起来,实现物品的智能化识别、定位、跟踪、监控和管理。随着物联网设备的普遍应用,物联网**问题也日益凸显。物联网设备通常具有计算能力有限、**防护能力弱等特点,容易受到攻击。灰色产业技术人员可以通过攻击物联网设备,获取用户的隐私信息,控制设备进行恶意操作,甚至对整个物联网系统造成破坏。为了保障物联网**,需要从设备**、网络**、数据**等多个方面入手。设备制造商需要加强设备的**设计和开发,采用**的操作系统和通信协议。网络运营商需要保障物联网网络的**稳定运行,防止网络攻击和数据泄露。用户也需要提高**意识,正确使用和管理物联网设备。苏州楼宇网络**一体化服务